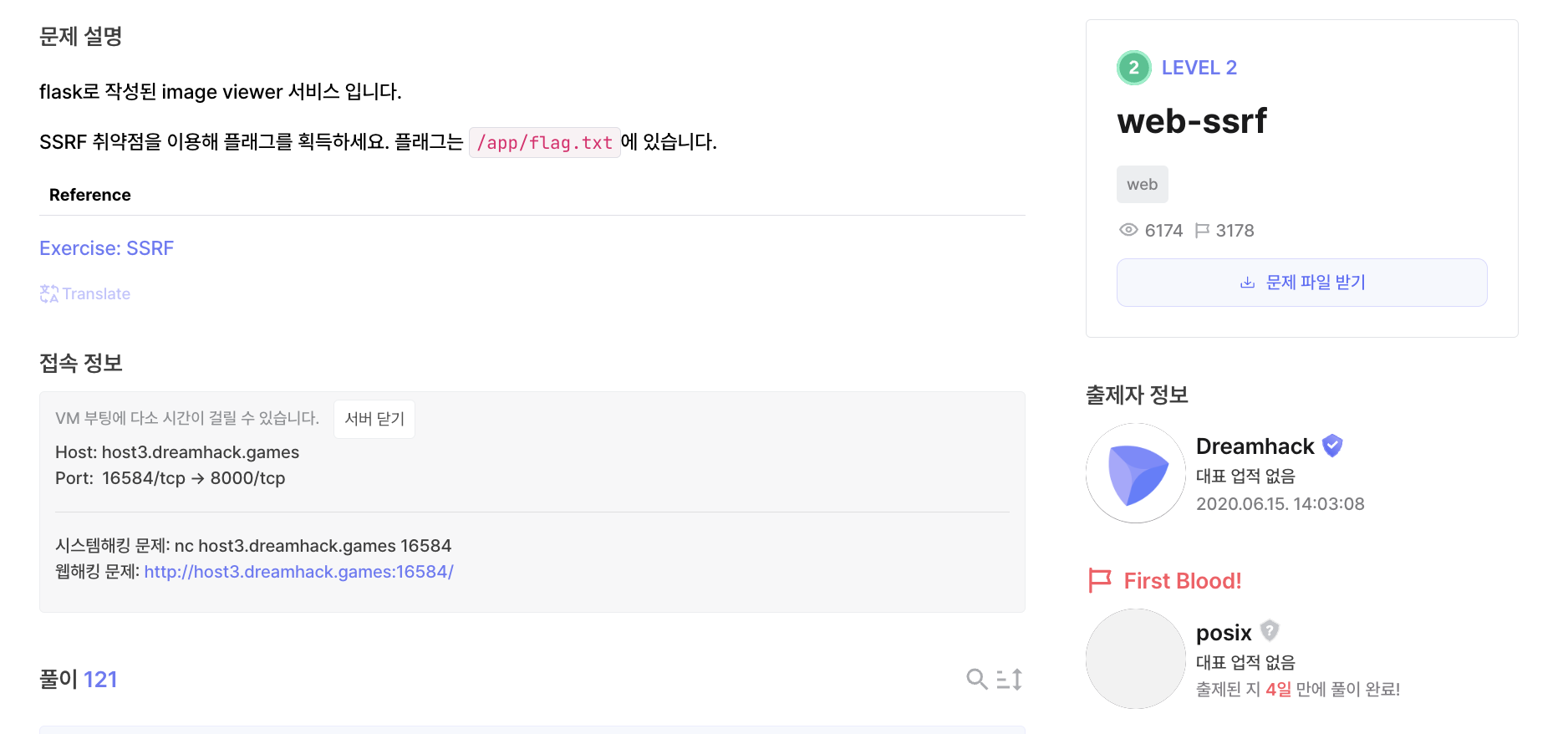

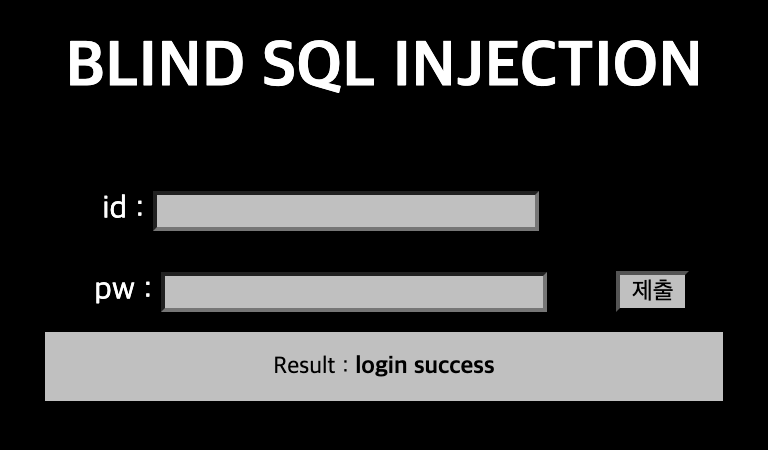

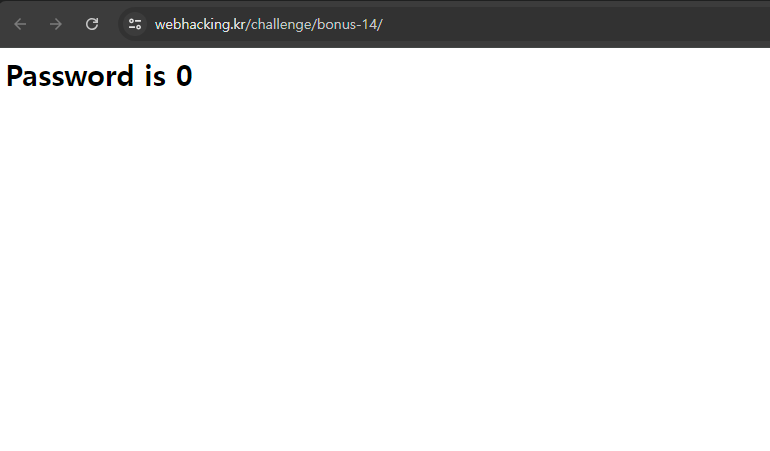

🚀 ZAP의 사용법은 뒤에 나오니 내려가주세요 🚀 web-ssrf 라는 문제입니다. 💡 SSRF 란 ? Server-side Request Forgery(SSRF)는 웹 서비스의 요청을 변조하는 취약점으로, 웹서버에 위조된 요청을 보내면, 해당 웹서버가 내부 서버와 통신을 수행하도록 조작할 수 있습니다. 이를 통해 사용자는 직접 접근할 수 없는 내부 자원에 대해 간접적으로 공격을 수행할 수 있습니다. 🔎 소스코드 분석🖋️ 전체 코드더보기#!/usr/bin/python3from flask import ( Flask, request, render_template)import http.serverimport threadingimport requestsimport os, random, b..