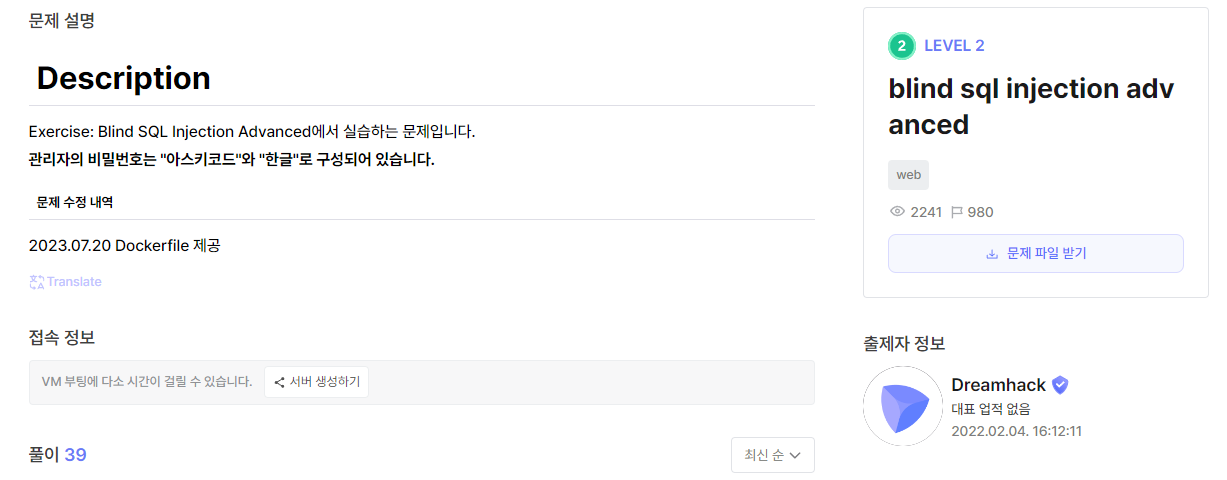

오늘은 XSS Filtering Bypass를 풀어보자. 몇 달 전에 풀었지만 기억이 가물가물해서 다시 풀어볼거다. 문제 페이지이다. vuln(xss) page와 memo, flag 3개의 페이지가 따로 있다. vuln(xss) page를 접속하게 되면 get으로 파라미터에 를 사용했고, 실제 동작하는 모습이다. img src 취약점이 있다 라는 것을 보여주려고 vuln 페이지를 만들어 둔 것 같다. memo 페이지를 들어가보자 memo 페이지에서는 hello가 출력되어 있는 모습이다. url을 보니 memo?memo=hello 이다. memo= 뒤의 문자열을 메모해서 보여주는 것 같다. 아니나 다를까 GET으로 cert라는 문자열을 보내니 'cert' 라는 문자열이 입력된 모습이다. 마지막으로 flag..