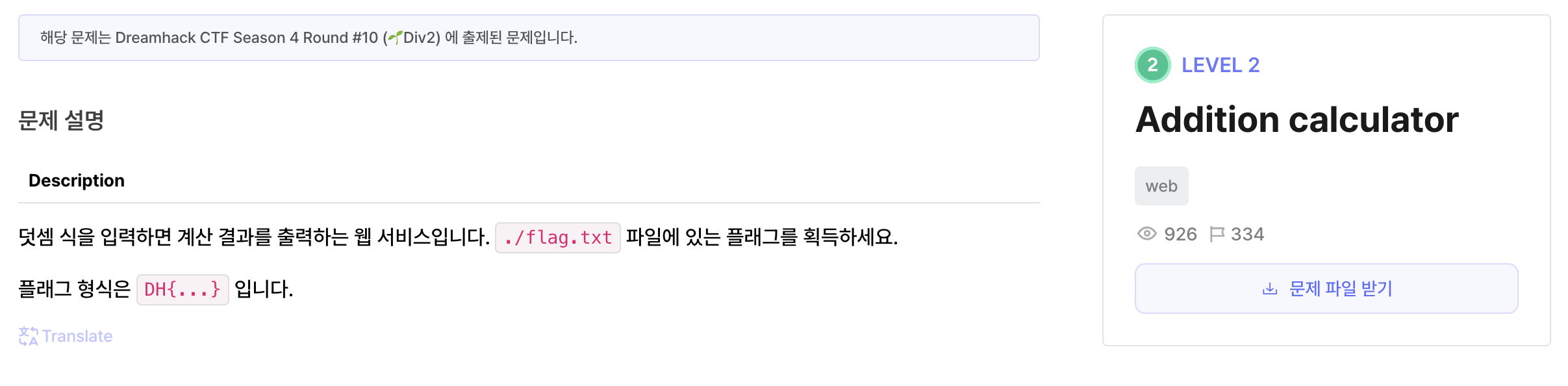

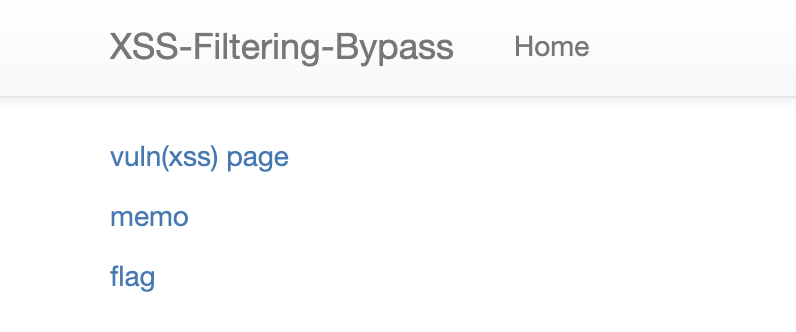

덧셈 식을 입력하면 계산 결과를 출력하는 웹 서비스란다. flag는 ./flag.txt 에 있다고 한다. 문제 페이지이다. 입력을 받는다. 1+2 를 입력하게 되면? 소스코드를 보자#!/usr/bin/python3from flask import Flask, request, render_templateimport stringimport subprocessimport reapp = Flask(__name__)def filter(formula): w_list = list(string.ascii_lowercase + string.ascii_uppercase + string.digits) w_list.extend([" ", ".", "(", ")", "+"]) if re.search("(syst..